1. 스크리닝 라우터 (Screening Router)

스크리닝 라우터는 기본적으로 라우터 + 필터링 기능이 결합된 장비입니다.

일반적인 라우터는 패킷을 목적지로 전달만 하지만, 스크리닝 라우터는 트래픽을 분석해서 허용하거나 차단하는 보안 기능이 추가돼 있습니다.

✅ 작동 방식

- Access Control List (ACL) 또는 패킷 필터링 규칙을 기반으로

- 패킷의 헤더 정보 (예: IP 주소, 포트 번호, 프로토콜 등)를 검사

- 검사한 결과에 따라 트래픽을 통과시킬지 차단할지 결정

✅ 예시 규칙

- 외부에서 80번 포트로 오는 트래픽만 허용

- 내부에서 외부로 나가는 모든 트래픽 허용

- 출발지가 특정 IP면 차단

👎 단점

- ❌ 헤더만 분석하므로 **패킷 내부(Data Payload)**는 검사 못함 → 악성코드 탐지는 어려움

- ❌ 상태를 저장하지 않음 → 세션 기반 공격에 취약

- ❌ 정교한 정책 적용 어려움 (사용자 기반 제어 불가)

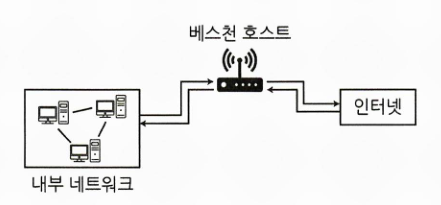

2. 베스천 호스트 (Bastion Host)

**베스천(Bastion)**이라는 단어 자체가 ‘요새’, ‘방어 거점’이라는 뜻입니다.

네트워크 보안에서의 베스천 호스트는 공격자가 가장 먼저 접촉하게 되는, 외부에 노출된 보안 강화 서버를 말합니다.

✅ 기능 요약

- 내부망을 보호하기 위한 접점 호스트 (gateway server)

- 외부 사용자가 내부 리소스에 접근할 때 중계 및 제어

- 다양한 보안 서비스 수행:

- 사용자 인증

- 접근 제어

- 로깅 및 감사

- 프록시 기능

- 침입 탐지 연동

🛠️ 실제로 어떤 서비스들이 올라갈까?

베스천 호스트 위에 설치되는 예시 서비스들:

- SSH 서버 (원격 접속용)

- VPN 게이트웨이

- 리버스 프록시 서버

- 웹 애플리케이션 방화벽(WAF)

- 인증 서버 (RADIUS, TACACS 등)

🧩 배치 위치는?

- 보통 DMZ(DeMilitarized Zone) 또는 인터넷과 내부망 사이에 배치

- 외부에서 들어오는 요청은 항상 베스천 호스트를 거쳐야만 내부망에 접근 가능

👉 즉, 일종의 보안 관문(Checkpoint) 역할

🛡️ 보안적으로 왜 중요한가?

- 가장 먼저 공격받을 가능성이 높은 노드

- 그래서 항상 다음을 고려해야 함:

- 보안 업데이트 철저

- 최소한의 서비스만 구동

- 엄격한 접근 제어

- 침입 시 내부망과 분리되어 있어야 함

3. 듀얼 홈드 호스트 (Dual-Homed Host)

**"Dual-Homed"**란 말 그대로 **두 개의 네트워크 인터페이스(NIC)**를 가진 호스트입니다.

즉, 하나의 서버가 동시에 **내부망과 외부망(인터넷)**에 연결돼 있고, 이를 통해 보안 게이트웨이 역할을 수행하는 구조입니다.

✅ 기능 요약

- 외부망과 내부망을 직접 연결하지 않음

- 모든 트래픽은 듀얼 홈드 호스트를 통해 중계

- 라우팅 기능은 끔(disabled) → 트래픽은 직접 전달되지 않음

- 프록시 서버나 응용 계층 게이트웨이로 동작하는 경우 많음

🔐 보안적으로 왜 유리할까?

- 라우팅 비활성화 → 내부망 IP가 외부에 노출되지 않음

- 내부망으로 향하는 불필요한 트래픽을 원천 차단

- 트래픽을 완전히 통제/중재 가능 (예: 프록시, 방화벽 내장)

✅ 장점

- 네트워크 물리적 분리 가능 → 보안 강화

- 프록시 기반 제어가 쉬움 (특정 요청만 허용)

- 트래픽을 직접 분석/검사하고 필터링 가능

❌ 단점

- 라우팅 비활성화로 인해 설정이 까다로움

- 네트워크 성능 저하 가능성 (모든 트래픽이 호스트를 거침)

- 단일 실패 지점이 될 수 있음

- 공격 표적이 되기 쉬움

📦 패킷 흐름

외부 사용자가 베스천 호스트(듀얼 홈드)에 접속

→ 베스천 호스트가 요청 내용을 검사하거나 처리

→ 내부 네트워크 사용자가 베스천 호스트에 접근해 필요한 데이터만 받아감

🧠 예시 시나리오

- 외부 개발자가 SSH로 베스천 호스트에 접속해 요청을 남김

- 베스천 호스트는 내부망 DB에 직접 접근하지 않고, 인증 후 필요한 요청만 내부 서비스에 중계하거나 파일 저장

- 내부 사용자 또는 서비스가 베스천 호스트에 접근해서 승인된 요청만 가져감

4. 스크린드 호스트 (Screened Host)

스크린드 호스트는 패킷 필터링 라우터 + 베스천 호스트를 결합한 보안 아키텍처입니다.

외부에서 내부망에 접근할 수 있는 유일한 지점인 베스천 호스트를 보호하기 위해, 앞단에 스크리닝 라우터를 배치한 구조입니다.

🧱 구성 요소

- 스크리닝 라우터 (Screening Router)

- ACL을 통해 IP/포트 기반 패킷 필터링

- 외부 → 베스천 호스트로 가는 특정 트래픽만 허용

- 내부망으로 직접 가는 트래픽은 차단

- 베스천 호스트 (Bastion Host)

- 외부에서 들어오는 요청을 처리하는 게이트웨이 서버

- 보안 강화된 시스템, 내부망 접근은 베스천을 통해서만

🔄 트래픽 흐름

[ 외부 클라이언트 ]

↓

[ 스크리닝 라우터 ] ← (패킷 필터링으로 보호)

↓

[ 베스천 호스트 ] ← (로그인, 요청 중계, 감시)

↓

[ 내부 네트워크 ] ← 직접 접근 불가, 베스천 통해서만 간접 접근

↓

[ 스크리닝 라우터 ] ← (패킷 필터링으로 보호)

↓

[ 베스천 호스트 ] ← (로그인, 요청 중계, 감시)

↓

[ 내부 네트워크 ] ← 직접 접근 불가, 베스천 통해서만 간접 접근

🧠 작동 방식

- 라우터는 외부 → 베스천 호스트 트래픽만 열어줌

- 베스천 호스트는 외부 요청을 받고, 내부망에 필요한 요청만 전달하거나 처리

- 내부망은 외부와 직접 연결되지 않음 → 보안 강화

- 방화벽 역할은 라우터, 트래픽 제어는 호스트

✅ 장점

- 이중 보호: 라우터 + 호스트 조합으로 보안 레이어 강화

- 베스천 호스트가 손상돼도 라우터가 내부망 직접 노출 차단

- 내부망 접근은 통제된 루트로만 가능

❌ 단점

- 구조가 단순하진 않음 → 구성/관리 복잡도 증가

- 베스천 호스트가 여전히 공격 타깃

- 라우터 설정이 잘못되면 우회 가능성 존재

5. 스크린드 서브넷 (Screened Subnet)

스크린드 서브넷은 방화벽 아키텍처 중 가장 강력하고 철저한 보안 모델입니다.

두 개의 스크리닝 라우터와 DMZ(비무장 지대), 베스천 호스트를 조합하여 외부망, 내부망, DMZ를 명확히 분리합니다.

🧱 구성 요소

- 외부 라우터 (Screening Router 1)

- 인터넷 ↔ DMZ 트래픽만 허용

- 내부망 접근은 절대 차단

- DMZ (DeMilitarized Zone)

- 베스천 호스트나 공개 서버(Web, Mail, DNS 등) 위치

- 외부와 내부에서 모두 접근 가능하되, 제한적

- 완충지대 역할

- 내부 라우터 (Screening Router 2)

- DMZ ↔ 내부망 트래픽만 허용

- 외부에서 내부로 직접 접근은 절대 차단

🔄 트래픽 흐름

[ 외부 사용자 ]

↓

[ 외부 라우터 (1차 필터링) ]

↓

[ DMZ (스크린드 서브넷) - 베스천 호스트 등 ]

↓

[ 내부 라우터 (2차 필터링) ]

↓

[ 내부망 (민감한 자원) ]

↓

[ 외부 라우터 (1차 필터링) ]

↓

[ DMZ (스크린드 서브넷) - 베스천 호스트 등 ]

↓

[ 내부 라우터 (2차 필터링) ]

↓

[ 내부망 (민감한 자원) ]

🔐 보안 컨셉

- 외부에서 내부로 직접 접근? ❌ 절대 불가

- DMZ까지만 접근 가능 → 그 이상은 2차 라우터를 통과해야 함

- 침입자는 두 개의 방화벽을 모두 뚫어야 내부망 접근 가능

- 계층별로 서로 다른 보안 정책 적용 가능

✅ 장점

- 가장 강력한 보안: 계층 분리로 침입 경로 최소화

- 공격 감지/분석 용이: DMZ에서 이상 트래픽 추적 가능

- DMZ 침해돼도 내부망은 독립적으로 보호

❌ 단점

- 구성 복잡, 장비와 설정 많음

- 비용 상승 (라우터 2대 + DMZ 구성 필요)

- 잘못 구성하면 오히려 혼란과 장애 위험

'정보처리기사 > 실기(이론)' 카테고리의 다른 글

| 정보처리기사 '네트워크 신기술 용어' 25가지 문제 생성기 (0) | 2025.04.03 |

|---|---|

| 정보처리기사 'S/W개발 동향에 따른 신기술 용어' 44가지 문제 생성기 (0) | 2025.04.02 |

| 정보처리기사 '기타 해킹 기법' 51가지 문제 생성기 (0) | 2025.04.02 |

| DoS 공격 유형 (0) | 2025.04.02 |

| ('20~'24)정보처리기사 실기 이론 문제 총정리 (4) | 2025.03.20 |